¿Qué es la microsegmentación?

La microsegmentación es un método de seguridad que protege la gestión del acceso a la red entre cargas de trabajo. Gracias a ella, los administradores pueden gestionar las políticas de defensa que limitan el tráfico según el criterio del mínimo privilegio y la seguridad Zero Trust. Las organizaciones utilizan la microsegmentación para reducir la superficie de ataque, mejorar la contención de brechas y reforzar el cumplimiento normativo.

¿En qué consiste la microsegmentación?

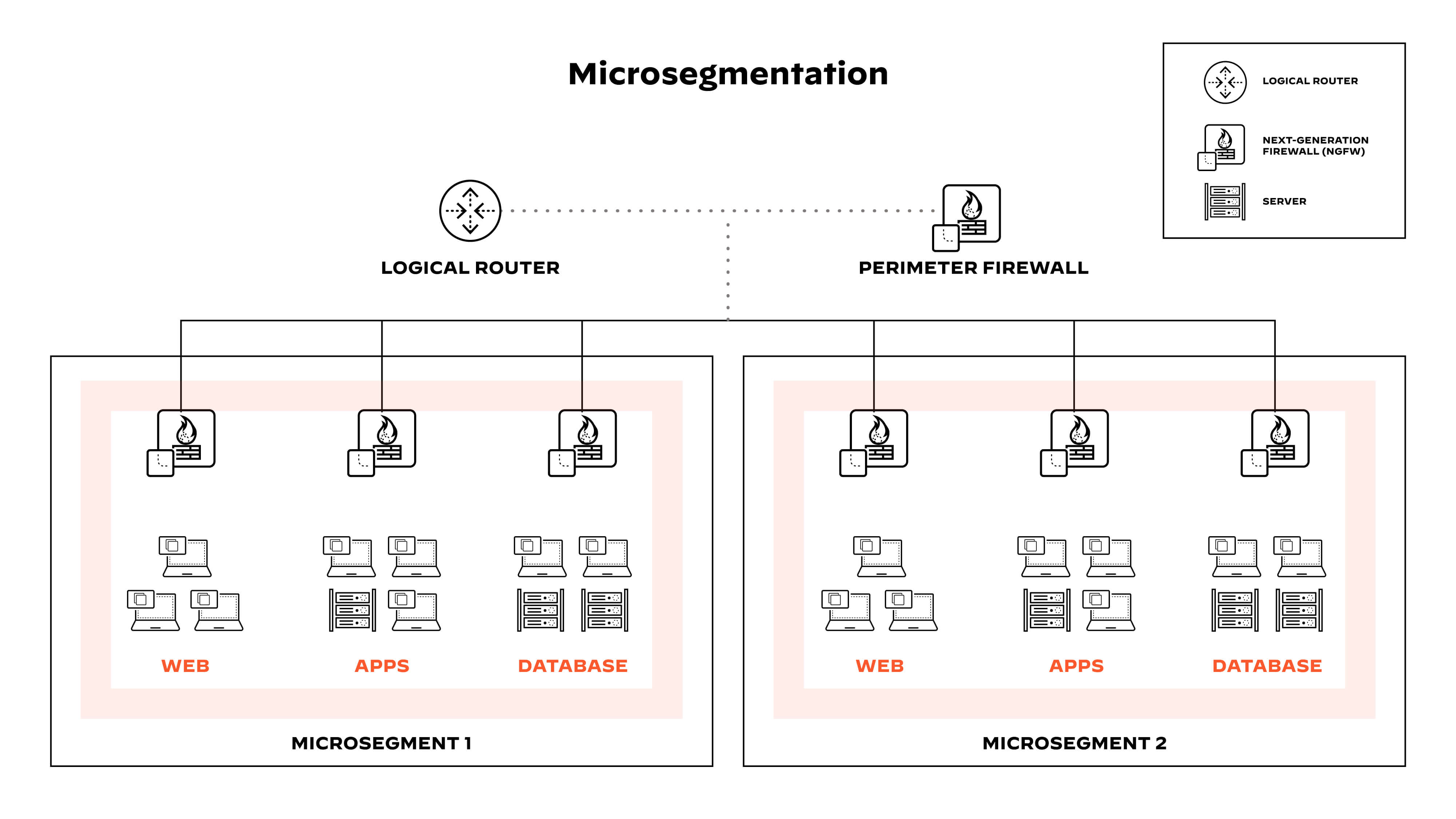

La microsegmentación se refiere a un método de seguridad que consiste en dividir la red en segmentos y, en función de sus requisitos, aplicar unos controles de seguridad particularizados.

Para crear zonas en las implementaciones en la nube, se utiliza una combinación de software de microsegmentación y tecnología de virtualización de redes. Estas zonas de seguridad aíslan las cargas de trabajo para protegerlas por separado según unas políticas personalizadas creadas para la carga de trabajo que se pretenda salvaguardar. Asimismo, se puede proteger cada una de las máquinas virtuales (VM) de una red, hasta el nivel de la aplicación, con unos controles de seguridad precisos.

Los controles de seguridad detallados que lleva la microsegmentación a las cargas de trabajo o aplicaciones son de gran valor para el entorno en la nube moderno, en el que se ejecutan varias aplicaciones en el mismo servidor o máquina virtual. En lugar de utilizar una única política de seguridad para todo el servidor, las organizaciones pueden aplicar controles de seguridad a cargas de trabajo y aplicaciones concretas.

Figura 1: La microsegmentación se basa en el modelo de seguridad Zero Trust para dividir las redes en segmentos que limitan el tráfico.

¿Qué es una carga de trabajo?

En términos generales, una carga de trabajo puede definirse como los recursos y procesos necesarios para ejecutar una aplicación. Un host, una máquina virtual o un contenedor son ejemplos de carga de trabajo.

Las empresas pueden ejecutar cargas de trabajo tanto en centros de datos como en entornos de nube híbrida y de varias nubes. Las aplicaciones de la mayoría de las organizaciones están cada vez más distribuidas en distintas arquitecturas informáticas nativas en la nube, dependiendo de las necesidades empresariales.

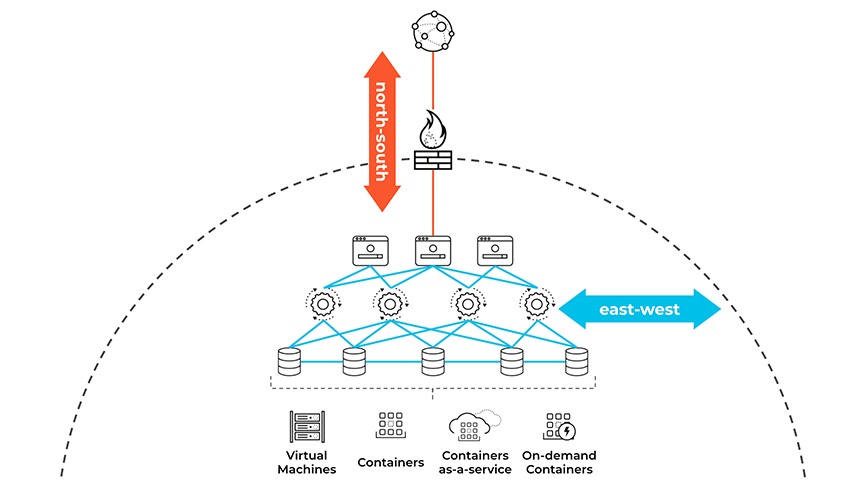

Más allá de la seguridad perimetral

La seguridad perimetral acapara una gran parte de los controles de seguridad de la red de la mayoría de las organizaciones. Los dispositivos de seguridad de la red, como los cortafuegos de red, inspeccionan el tráfico vertical (entre el cliente y el servidor) que cruza el perímetro de seguridad y detienen el tráfico malicioso. De manera implícita, todos los activos que se encuentran dentro del perímetro son fiables, de modo que el tráfico horizontal (entre cargas de trabajo) puede eludir la inspección.

Figura 2: Tráfico vertical (entre el cliente y el servidor) y tráfico horizontal (entre cargas de trabajo)

La mayor parte de los patrones de tráfico de los centros de datos y en la nube de la mayoría de las organizaciones son comunicaciones horizontales y los mecanismos de defensa orientados al perímetro carecen de visibilidad de este tráfico. Dados estos factores, los adversarios aprovechan para moverse lateralmente por las cargas de trabajo.

La red crea rutas fiables entre las cargas de trabajo y decide si un endpoint puede acceder a otro. La microsegmentación aísla los endpoints y determina si pueden acceder el uno al otro. Segmentar la red según el criterio del mínimo privilegio permite reducir las posibilidades del movimiento lateral y contener las brechas de datos.

Figura 3: La microsegmentación puede ayudarle a aislar el ataque.

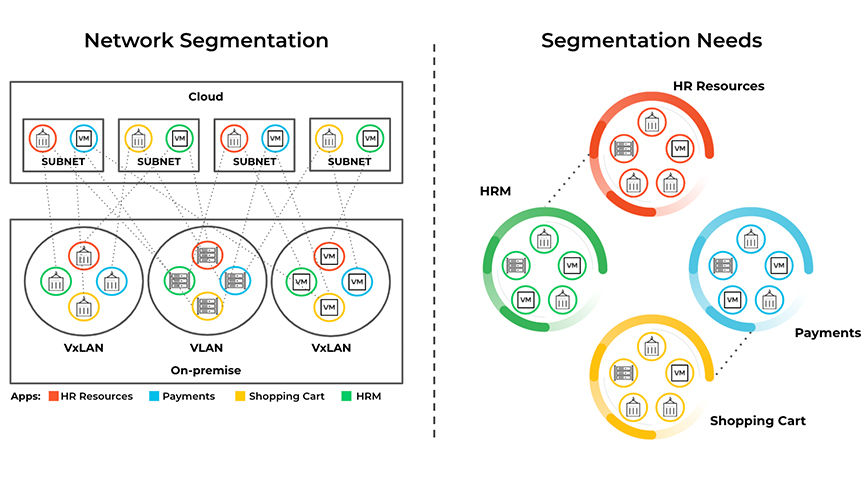

Retos de la segmentación de la red

La segmentación de la red es un método para dividir la red en varios segmentos más pequeños y eso se traduce en una mejora del rendimiento y de la seguridad:

- Rendimiento: subdividir la red en subredes más pequeñas y redes de área local virtuales (VLAN) reduce el tamaño de los paquetes de difusión y mejora el rendimiento de la red.

- Seguridad: los equipos de seguridad de la red pueden aplicar listas de control de acceso (ACL) a las VLAN y subredes para aislar los equipos en distintos segmentos de red. Si se produce una brecha de datos, las ACL pueden evitar que la amenaza se extienda a los demás segmentos de la red.

Pero segmentar la red con fines de seguridad no está exento de problemas. Las necesidades de segmentación no siempre se ajustan a la arquitectura de la red. Rediseñar la arquitectura de las redes o reconfigurar las VLAN y subredes para satisfacer los requisitos de segmentación entraña cierta dificultad y lleva mucho tiempo.

Figura 4: La segmentación de la red —a base de VLAN y subredes— es un método que ha demostrado optimizar el rendimiento de la red dividiendo los dominios de difusión de la red.

Cómo funciona la microsegmentación

La microsegmentación, también conocida como «segmentación Zero Trust» o «segmentación basada en la identidad», permite satisfacer los requisitos de segmentación sin necesidad de cambiar de arquitectura. Los equipos de seguridad pueden aislar las cargas de trabajo de una red para limitar las consecuencias del movimiento lateral malicioso. Los controles de microsegmentación pueden asimilarse a tres categorías distintas:

- Las soluciones basadas en agentes utilizan un agente de software en la carga de trabajo y aíslan cada host y cada contenedor por separado. Las soluciones basadas en agentes pueden utilizar el cortafuegos del host integrado o derivar las funciones de aislamiento según la identidad o los atributos de la carga de trabajo.

- Los controles de segmentación basados en la red recurren a la infraestructura de la red. Para aplicar las políticas, este tipo de segmentación utiliza dispositivos físicos y virtuales, como equilibradores de carga, conmutadores, redes definidas por software (SDN) y redes superpuestas.

- Los controles nativos en la nube utilizan las características del proveedor del servicio en la nube (p. ej., el grupo de seguridad de Amazon, el cortafuegos de Azure o el cortafuegos de Google Cloud).

La microsegmentación ayuda a proporcionar una seguridad coherente en las nubes pública y privada por igual en virtud de tres principios fundamentales: visibilidad, seguridad detallada y adaptación dinámica.

Una solución de microsegmentación debería ofrecer visibilidad de todo el tráfico de la red, tanto en el interior de los centros de datos y nubes como entre ellos. Existen muchas formas de supervisar el tráfico, pero la medida más eficaz consiste en ver el tráfico unido al contexto de la carga de trabajo (p. ej., la nube, la aplicación o los orquestadores) en lugar de los logs, que solo contienen los puertos y direcciones IP.

La expresión «seguridad detallada» se refiere a la capacidad de los administradores de red de crear políticas concretas que refuercen e identifiquen la seguridad de las aplicaciones más importantes. El objetivo es evitar el movimiento lateral de las amenazas mediante políticas que controlen de manera precisa el tráfico que entra y sale de determinadas cargas de trabajo, como la gestión de nóminas o las actualizaciones de las bases de datos de Recursos Humanos).

La microsegmentación ofrece protección para entornos dinámicos. Por ejemplo, las arquitecturas nativas en la nube, como los contenedores y Kubernetes, pueden añadir y retirar recursos en cuestión de segundos. Las direcciones IP asignadas a las cargas de trabajo en la nube son efímeras, por lo que es imposible gestionar las reglas basándose en la IP. Con la microsegmentación, las políticas de seguridad se expresan en términos de identidades o atributos (p. ej., env=prod, app=hrm), no en constructos de red (p. ej., 10.100.0.10 tcp/80). Los cambios en las aplicaciones e infraestructuras activan revisiones automáticas de las políticas de seguridad en tiempo real sin necesidad de intervención humana.

Tipos de microsegmentación

La microsegmentación ofrece protección para entornos dinámicos. Por ejemplo, las arquitecturas nativas en la nube, como los contenedores y Kubernetes, pueden añadir y retirar recursos en cuestión de segundos. Las direcciones IP asignadas a las cargas de trabajo en la nube son efímeras, por lo que es imposible gestionar las reglas basándose en la IP. Con la microsegmentación, las políticas de seguridad se expresan en términos de identidades o atributos (p. ej., env=prod, app=hrm), no en constructos de red (p. ej., 10.100.0.10 tcp/80). Los cambios en las aplicaciones e infraestructuras activan revisiones automáticas de las políticas de seguridad en tiempo real sin necesidad de intervención humana.

Segmentación de contenedores

La segmentación de contenedores consiste en aislar los contenedores, entre sí y del sistema host, para mejorar la seguridad y reducir la superficie de ataque. Los contenedores son una tecnología muy difundida que permite ejecutar varias aplicaciones o servicios en contenedores individuales en un único sistema host. Sin embargo, sin la segmentación adecuada, unos contenedores podrían acceder a los datos y archivos de configuración de los demás, lo que puede crear vulnerabilidades de seguridad.

Prácticas recomendadas en materia de segmentación de contenedores

- Aislamiento de contenedores: todos los contenedores de un mismo sistema host deben estar aislados entre sí para evitar accesos no autorizados. Para ello, se pueden utilizar tecnologías de contenedor como Docker y Kubernetes, que ofrecen mecanismos de aislamiento integrados.

- Segmentación de la red: los contenedores pueden segmentarse mediante técnicas de segmentación de la red. Esto incluye crear una red para cada contenedor y configurar reglas de cortafuegos que permitan o denieguen el tráfico entre contenedores.

- Control del acceso basado en funciones: el control del acceso basado en funciones (RBAC) puede utilizarse para definir políticas de acceso para distintos contenedores basadas en las funciones y permisos de los usuarios. Esto puede ayudarle a asegurarse de que solo puedan acceder a los contenedores los usuarios y procesos autorizados.

- Firma de imágenes: las imágenes de contenedor pueden firmarse con una firma digital para asegurarse de que en producción solo se implementan imágenes fiables. Es una forma de evitar la manipulación o alteración de las imágenes de contenedor y reducir el riesgo de que aparezcan vulnerabilidades de seguridad.

- Protección del tiempo de ejecución: hay herramientas de protección en tiempo de ejecución que pueden servir para supervisar la actividad de los contenedores y detectar anomalías que puedan delatar una brecha de seguridad. Estas herramientas pueden ayudar a detectar y prevenir los ataques en tiempo real, así como a mejorar la estrategia de seguridad de los entornos basados en contenedores.

La segmentación de contenedores ayuda a proteger las aplicaciones y servicios basados en contenedores. Las organizaciones pueden aislar los contenedores y aplicar políticas de control de accesos para reducir la superficie de ataque y evitar el acceso no autorizado a datos y recursos confidenciales. La segmentación de contenedores debería implementarse en el contexto de una estrategia de seguridad más general que incluya la seguridad de la red, el control de los accesos y la protección en tiempo de ejecución.

La segmentación de usuarios en el contexto de la seguridad en la nube

La segmentación de usuarios en el contexto de la seguridad en la nube consiste en dividir el acceso de los usuarios según las distintas funciones y responsabilidades existentes en una organización para asegurarse de que los usuarios solo tengan acceso a los recursos que necesitan para desempeñar su trabajo. Al limitar la exposición de los datos y recursos confidenciales a los usuarios autorizados, reduce la superficie de ataque.

Dado que los entornos en la nube son dinámicos y cambian muy rápidamente, la segmentación de usuarios es un componente clave de una estrategia de seguridad en la nube completa. La segmentación de usuarios en el contexto de la la seguridad en la nube debe tener en cuenta las siguientes consideraciones:

- Control del acceso basado en funciones (RBAC): el método RBAC permite crear y definir permisos basados en las funciones que los usuarios tengan asignadas según su puesto de trabajo. Este enfoque se asegura de que los usuarios solo tengan acceso a los recursos que necesitan para desempeñar su trabajo y reduce el riesgo de que se produzcan brechas de datos, sean accidentales o intencionadas.

- Autenticación multifactor (MFA): el método MFA requiere que los usuarios se autentiquen de más de una forma para acceder a un recurso (p. ej., con una contraseña, un token de seguridad o datos biométricos). Es una forma eficaz de evitar el acceso no autorizado a los recursos en la nube, sobre todo si se combina con el método RBAC.

- Supervisión continua: resulta fundamental supervisar la actividad de los usuarios de manera ininterrumpida para detectar los incidentes de seguridad en tiempo real y darles la respuesta oportuna. Para ello, es necesario identificar las amenazas y las vulnerabilidades analizando los datos de los logs y el comportamiento de los usuarios.

- Separación de las tareas: la separación de las tareas supone dividir las responsabilidades entre varios usuarios para evitar que ninguno de ellos tenga demasiado control de un sistema o proceso. Es una manera de reducir el riesgo de fraude o los errores y de garantizar que las operaciones delicadas se repartan entre varios usuarios.

- Revisiones de acceso periódicas: las revisiones de acceso periódicas implican revisar los derechos y permisos de acceso de los usuarios para asegurarse de que sigan siendo los estrictamente necesarios. Ayudan a identificar y eliminar derechos de acceso innecesarios para reducir el riesgo de acceso no autorizado.

Todas estas prácticas —implementación de RBAC, autenticación MFA, supervisión continua, separación de las tareas y revisiones de acceso periódicas— permiten a las organizaciones mejorar su estrategia de seguridad en la nube y protegerse de unas amenazas que cambian cada dos por tres, reducir la superficie de ataque y evitar el acceso no autorizado a datos y recursos confidenciales.

Ventajas de la microsegmentación

Las organizaciones que adoptan la microsegmentación disfrutan de resultados tangibles. En concreto:

- Reducción de la superficie de ataque: la microsegmentación ofrece visibilidad de todo el entorno de red sin ralentizar el desarrollo y la innovación. Los desarrolladores de aplicaciones pueden integrar la definición de las políticas de seguridad al principio del ciclo de desarrollo y asegurarse de que ni las implementaciones de aplicaciones ni sus actualizaciones creen nuevos vectores de ataque. Esto resulta particularmente importante en el mundo de las operaciones de desarrollo, que cambia a gran velocidad.

- Contención de brechas mejorada: la microsegmentación ofrece a los equipos de seguridad tanto la posibilidad de supervisar el tráfico de la red según unas políticas predefinidas como de acortar el tiempo de respuesta y corregir las brechas de datos.

- Cumplimiento normativo reforzado: la microsegmentación permite a los responsables de garantizar el cumplimiento normativo crear políticas para aislar los sistemas sujetos a las normativas del resto de la infraestructura. Además, el control detallado de las comunicaciones con sistemas regulados reduce el riesgo de infracción.

- Gestión de políticas simplificada: pasarse a una red microsegmentada o a un modelo de seguridad Zero Trust supone una oportunidad de simplificar la gestión de las políticas. Algunas soluciones de microsegmentación ofrecen detección de aplicaciones automatizadas y sugerencias de políticas basadas en los comportamientos de las aplicaciones aprendidos.

Casos de uso de la microsegmentación

El abanico de casos de uso de la microsegmentación es amplio y no para de crecer. Aquí van varios ejemplos representativos:

- Sistemas de desarrollo y producción: en el mejor de los casos, las organizaciones separan con atención los entornos de desarrollo y pruebas de los sistemas de producción. Sin embargo, estas medidas no siempre evitan la actividad negligente, como cuando los desarrolladores utilizan la información de los clientes de las bases de datos de producción para hacer pruebas. La microsegmentación puede aplicar una separación más disciplinada limitando de manera particularizada las conexiones entre los dos entornos.

- Protección de activos «blandos»: las empresas tienen un enorme incentivo, ya sea por una cuestión financiera o de reputación, para proteger los activos «blandos», como la información confidencial de los clientes y los empleados, la propiedad intelectual y los datos financieros de la empresa. La microsegmentación añade un nivel de seguridad más para neutralizar la exfiltración y otras actividades maliciosas que pueden hacer caer los sistemas e interferir en las operaciones empresariales.

- Gestión en la nube híbrida: la microsegmentación puede blindar la seguridad de las aplicaciones que se reparten entre varias nubes e implementar unas políticas de seguridad uniformes en entornos híbridos compuestos por diversos proveedores de centros de datos y servicios en la nube.

- Respuesta a incidentes: como ya hemos apuntado, la microsegmentación limita el movimiento lateral de las amenazas y las consecuencias de las brechas. Además, las soluciones de microsegmentación proporcionan información de los logs para ayudar a los equipos de respuesta a incidentes a entender mejor las tácticas de ataque y la telemetría para localizar las infracciones de políticas en aplicaciones concretas.

Preguntas frecuentes sobre la microsegmentación

¿La segmentación de la red y la microsegmentación son dos conceptos distintos?

Aunque tanto la segmentación como la microsegmentación de la red ayudan a mejorar su seguridad y rendimiento, son fundamentalmente distintas. La segmentación de la red tradicional se centra en el tráfico vertical que entra y sale de la red y se implementa con ayuda de redes VLAN, cortafuegos, enrutadores y otros dispositivos. Estos dispositivos pueden configurarse para aplicar políticas de seguridad, como listas de control de acceso (ACL) o reglas de cortafuegos, a nivel de red.

La microsegmentación, por su parte, se centra en el tráfico horizontal y, para implementarse, suelen utilizarse soluciones de seguridad de software, como cortafuegos basados en hipervisor o plataformas de protección del endpoint (EPP). La microsegmentación aplica las políticas de seguridad a la carga de trabajo o aplicación que se pretende proteger, no a la red.

¿Qué son las políticas de cortafuegos?

Una política de cortafuegos define el modo en que los cortafuegos de una organización deben gestionar el tráfico de red de entrada y salida para ciertas direcciones e intervalos de direcciones IP. Las políticas pueden girar en torno a la identidad de los usuarios, la actividad de la red y las aplicaciones, así como las direcciones IP.

¿Qué es una red virtual?

A diferencia de las redes físicas tradicionales, que están ancladas a una ubicación concreta por el hardware y el cable, las redes virtuales utilizan software para conectar ordenadores, máquinas virtuales (VM) y servidores o servidores virtuales a través de internet.

¿Qué es una dependencia de las aplicaciones?

Se habla de «dependencia de las aplicaciones» cuando el software, las aplicaciones, los servidores y otros componentes se comunican y conectan entre sí para realizar sus funciones. Antes de migrar a la nube, mover componentes a un nuevo entorno en la nube o implementar la microsegmentación, hay que configurar las dependencias de las aplicaciones para evitar caídas del servicio.