-

- Cronología de la historia de los cortafuegos

- Historia Antigua-1980s: Predecesores de los cortafuegos

- 1990s: Primera generación de cortafuegos: cortafuegos con filtrado de paquetes

- Principios de la década de 2000: Segunda generación de cortafuegos-Stateful Firewalls

- 2008: Tercera generación de cortafuegos-Cortafuegos de nueva generación

- 2020: Cuarta generación de cortafuegos: NGFW con tecnología ML

- Historia de los cortafuegos Preguntas frecuentes

Contenido

-

¿Qué es un cortafuegos? | Definición de cortafuegos

- ¿Qué hace un cortafuegos?

- Tipos de cortafuegos

- Características de los cortafuegos

- Ventajas de los cortafuegos

- Retos cortafuegos

- Amenazas y vulnerabilidades de los cortafuegos

- Configuración de cortafuegos

- Arquitectura de cortafuegos

- Reglas del cortafuegos

- Mejores prácticas de cortafuegos

- ¿Qué es el cortafuegos como servicio (FWaaS)?

- Comparación de cortafuegos con otras tecnologías de seguridad

- Historia de los cortafuegos

- Preguntas frecuentes

-

IPS. vs. IDS vs. cortafuegos: ¿Cuáles son las diferencias?

- ¿Qué es un cortafuegos?

- ¿Qué es un sistema de detección de intrusos (IDS)?

- ¿Qué es un sistema de prevención de intrusiones (IPS)?

- ¿Cuáles son las diferencias entre un cortafuegos, un IDS y un IPS?

- ¿Cuáles son las similitudes entre un cortafuegos, un IDS y un IPS?

- ¿Pueden funcionar juntos un cortafuegos y un IDS o IPS?

- Preguntas frecuentes sobre IDS vs. IPS vs. cortafuegos

La historia de los cortafuegos | ¿Quién inventó el cortafuegos?

Contenido

No hay un solo inventor de los cortafuegos. El cortafuegos es el resultado de los avances en seguridad de red que muchos expertos han realizado a lo largo del tiempo, como Jeff Mogul, Paul Vixie, Brian Reid, William Cheswick, Steven Bellovin, David Presotto, Marcus Ranum, David Pensak, Nir Zuk, Fred Avolio y Brent Chapman.

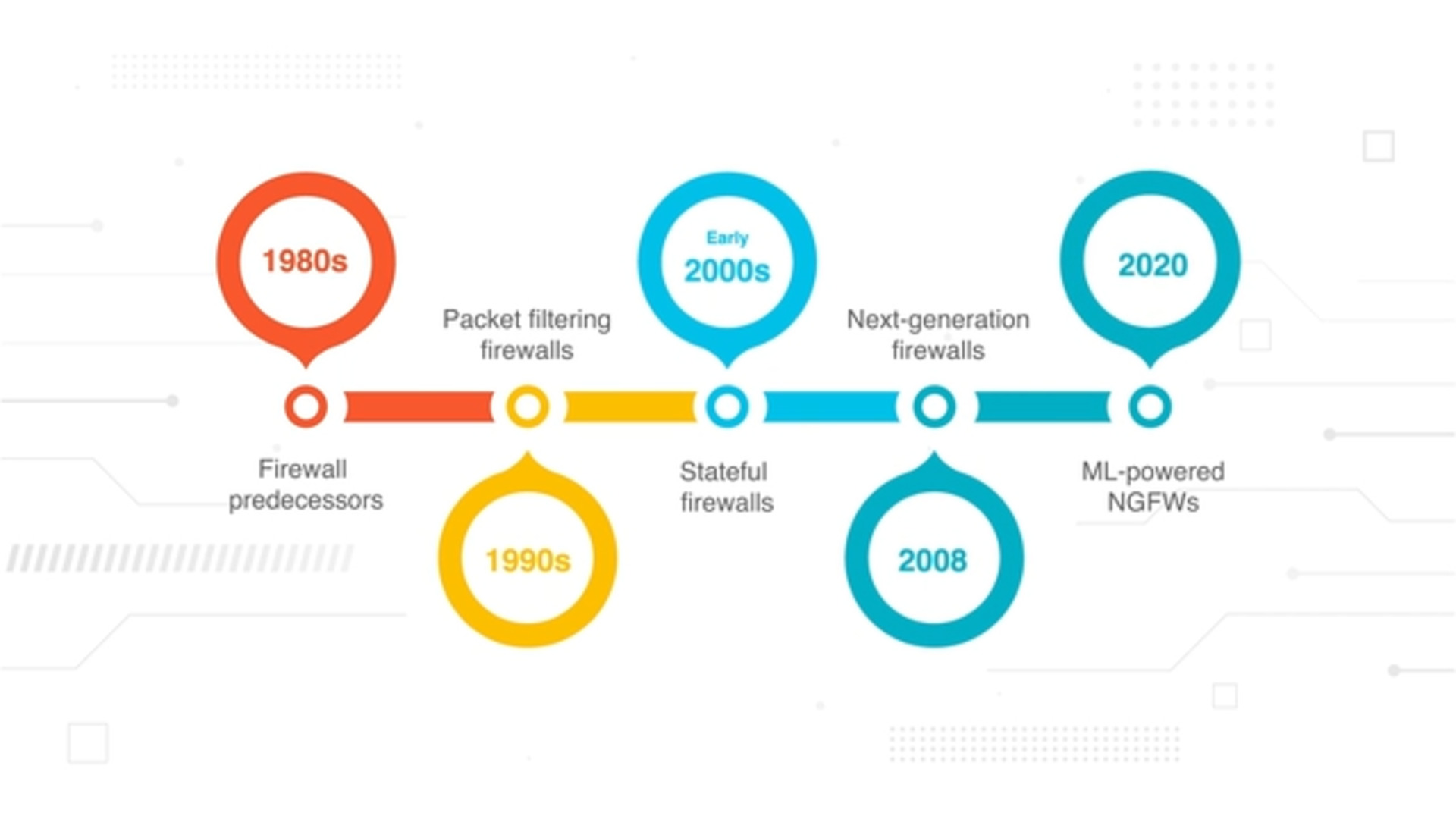

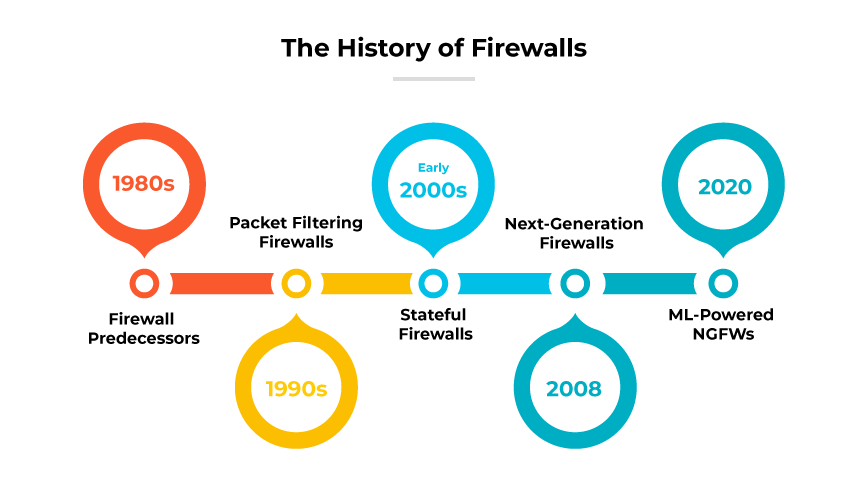

La historia de los cortafuegos comenzó en los años 80 con los cortafuegos básicos de filtrado de paquetes, evolucionando continuamente hasta los modernos cortafuegos de nueva generación actuales.

Cronología de la historia de los cortafuegos

- Historia antigua-1980s: Antecesores de los cortafuegos

- 1990s: Primera generación de cortafuegos-Cortafuegos de filtrado de paquetes

- Principios de la década de 2000: Segunda generación de cortafuegos-Stateful firewalls

- 2008: Tercera generación de cortafuegos-Cortafuegos de nueva generación

- 2020: Cuarta generación de cortafuegos: NGFW con tecnología ML

Historia Antigua-1980s: Predecesores de los cortafuegos

La génesis de la tecnología de los cortafuegos tiene sus raíces en antiguos métodos de defensa física, cuando la gente empezó a construir muros para detener a los intrusos. Algunos ejemplos históricos significativos son la Gran Muralla China y los fosos y muros cortina de los castillos europeos.

Originalmente, el término "cortafuegos" se refería a los tabiques dentro de los edificios diseñados para confinar los riesgos de incendio. Con el tiempo, este concepto preventivo se adaptó a los trenes, que utilizaban paredes de hierro para proteger las secciones de pasajeros de los incendios de las locomotoras. 1

Precediendo a la llegada de los cortafuegos, los enrutadores de red surgieron a finales de la década de 1980. Los enrutadores de red sirvieron como formas iniciales de separación de redes. Estos dispositivos mantenían un aislamiento básico, asegurando que cualquier problema o protocolo de charla no cruzara de un lado a otro de la red. La idea fundacional de la segmentación evolucionó hasta convertirse en lo que hoy se conoce como cortafuegos.

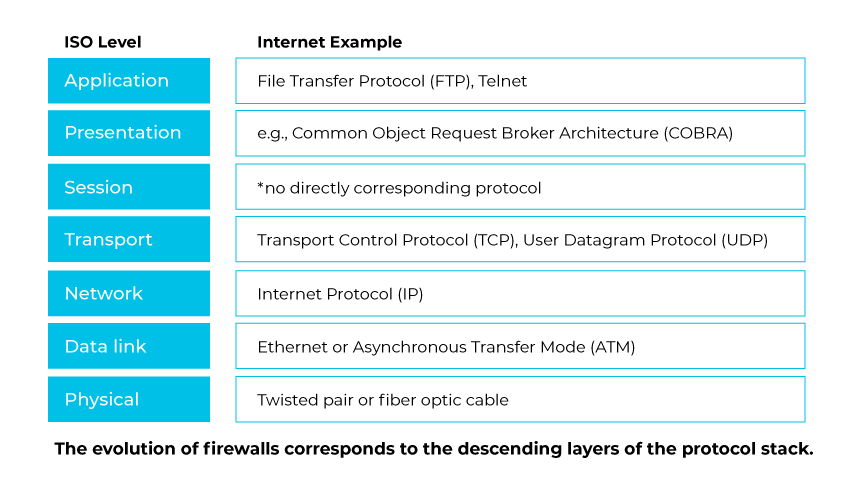

La historia de la tecnología de los cortafuegos refleja un recorrido descendente por las capas de protocolo de las redes. Los sistemas cortafuegos preliminares se concentraban en el filtrado del tráfico desde el nivel de aplicación hasta el de transporte y red. Estos pasos iniciales sientan las bases para las medidas avanzadas de seguridad de red que incorporan los cortafuegos modernos.

Los Laboratorios Bell de AT&T desempeñaron un papel crucial en la historia de los cortafuegos al desarrollar la primera puerta de enlace a nivel de circuito en torno a 1989-1990. El concepto que introdujo AT&T Bell Labs sentó importantes bases para la próxima generación de cortafuegos. Con el tiempo, los expertos en seguridad siguieron ampliando estas ideas y las integraron en la tecnología de cortafuegos más amplia que conocemos hoy en día.

1990s: Primera generación de cortafuegos: cortafuegos con filtrado de paquetes

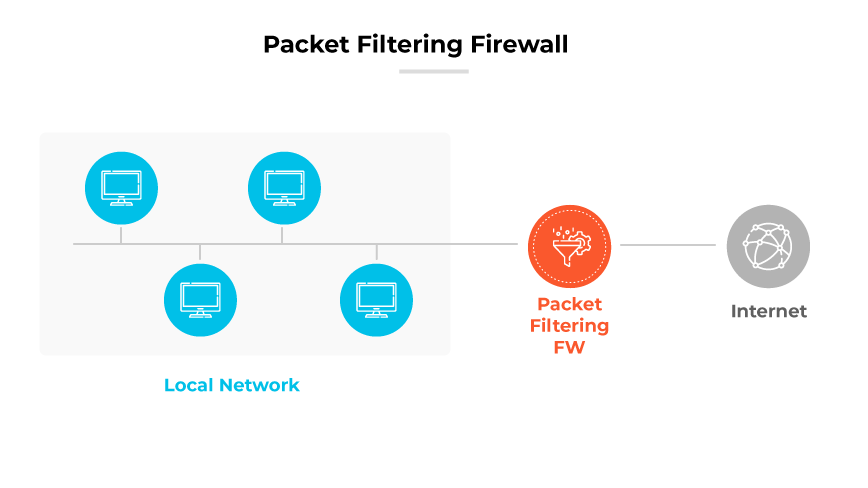

Durante la década de 1990, el panorama de la seguridad de red experimentó una importante transformación con la introducción de la primera generación de cortafuegos: los cortafuegos de filtrado de paquetes, un tipo de cortafuegos de red. La necesidad de sistemas que pudieran hacer cumplir las políticas de seguridad a nivel de red era cada vez mayor a medida que se extendía el uso de redes interconectadas.

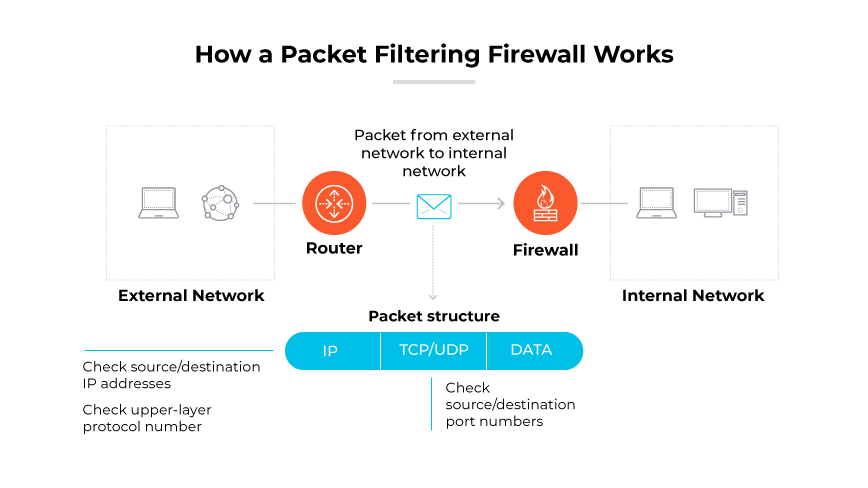

Los cortafuegos de filtrado de paquetes funcionan a un nivel fundamental inspeccionando los paquetes de datos que viajan por la red. Estos cortafuegos evaluaban los paquetes basándose en reglas predefinidas que a menudo tenían en cuenta las direcciones IP de origen y destino, los números de puerto y el protocolo utilizado, como TCP o UDP. Este proceso era similar al de una sala de correo que clasifica las cartas basándose en la dirección del sobre, sin abrir las propias cartas.

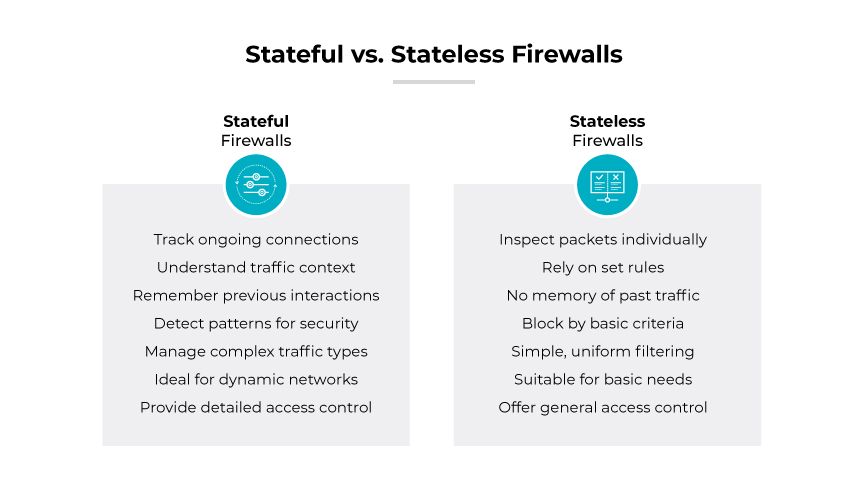

Uno de los atributos críticos de estos primeros cortafuegos era su naturaleza apátrida. No retenían la memoria de los paquetes anteriores, tratando cada nuevo paquete de forma aislada. La aceptación o el rechazo de cada paquete se basaba únicamente en el conjunto de reglas sin el contexto del lugar que ocupaba el paquete en una secuencia de comunicaciones. Se trataba de una forma sencilla pero algo eficaz de controlar el tráfico entrante y saliente de la red.

Sin embargo, esta simplicidad también dio lugar a vulnerabilidades. Los cortafuegos sin estado no podían comprender el estado de la conexión, lo que los hacía susceptibles a ciertos tipos de amenazas a la red que se aprovechaban de la falta de datos históricos. Por ejemplo, los cortafuegos sin estado no podían garantizar que los paquetes entrantes formaran parte de una conexión establecida y legítima. Esta deficiencia dejaba las redes abiertas a diversas formas de ataques de suplantación de identidad y secuestro de sesión.

A pesar de estas limitaciones, el desarrollo de cortafuegos con filtrado de paquetes en la década de 1990 sentó las bases para medidas de seguridad más sofisticadas. Representaron el paso inicial para reconocer y abordar la necesidad de seguridad de red en un mundo cada vez más conectado. A medida que avanzaba la década, se hicieron evidentes las limitaciones de los cortafuegos de filtrado de paquetes, lo que allanó el camino para la siguiente generación de cortafuegos con capacidades de inspección de estado.

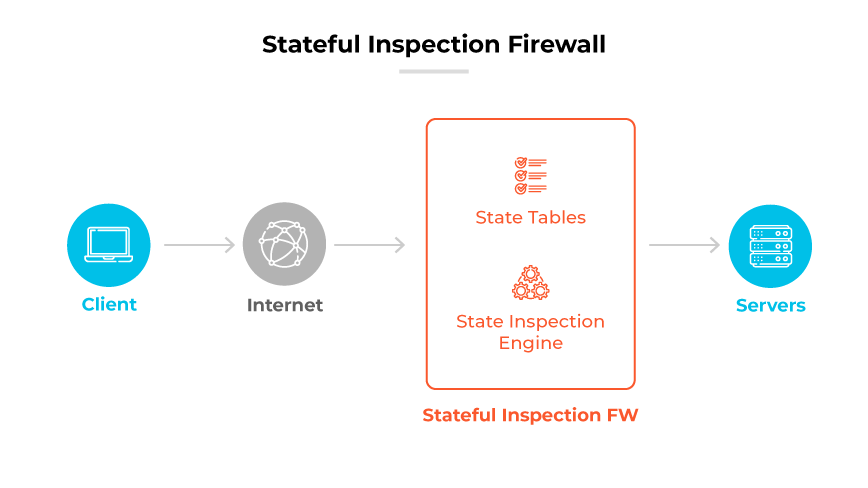

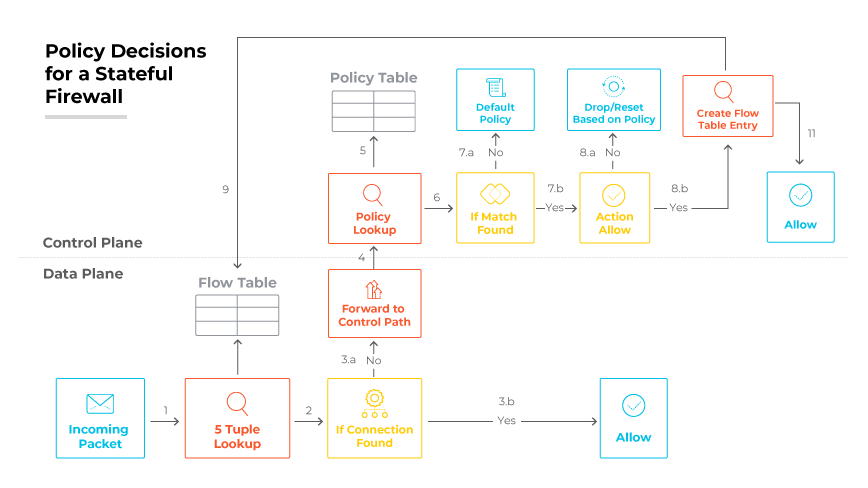

A principios de la década de 2000 surgieron los cortafuegos con seguimiento de estado, que marcaron el comienzo de la segunda generación en tecnología de cortafuegos. Estos sistemas representaron una evolución significativa con respecto a sus predecesores, los simples filtros de paquetes. Los cortafuegos con seguimiento de estado provocaron un cambio de paradigma en la seguridad de red al supervisar el estado de las conexiones activas y determinar el contexto del tráfico de red.

El principio de diseño de los cortafuegos con seguimiento de estado se basó en el concepto de que no todos los paquetes son entidades independientes; muchos forman parte de una conversación más amplia entre hosts. Al mantener el conocimiento del contexto, los cortafuegos de estado podrían tomar decisiones más informadas sobre qué paquetes permitir o denegar. No sólo evaluaron el paquete en sí, sino también su relación con los paquetes anteriores de la misma sesión. Esto era análogo a comprender no sólo las frases, sino toda la conversación en un diálogo.

Los cortafuegos con seguimiento de estado eran capaces de rastrear el estado de las conexiones de red -como los flujos TCP o la comunicación UDP- manteniendo una tabla de estado. Esta tabla registraba todas las conexiones en curso y podía determinar si un paquete entrante formaba parte de una sesión establecida. De este modo, podían evitar intentos de acceso no autorizados que los filtros de paquetes sin estado no podían evitar. Los cortafuegos con seguimiento de estado proporcionaban un mecanismo robusto contra una variedad de ataques a la red que explotaban las conexiones legítimas.

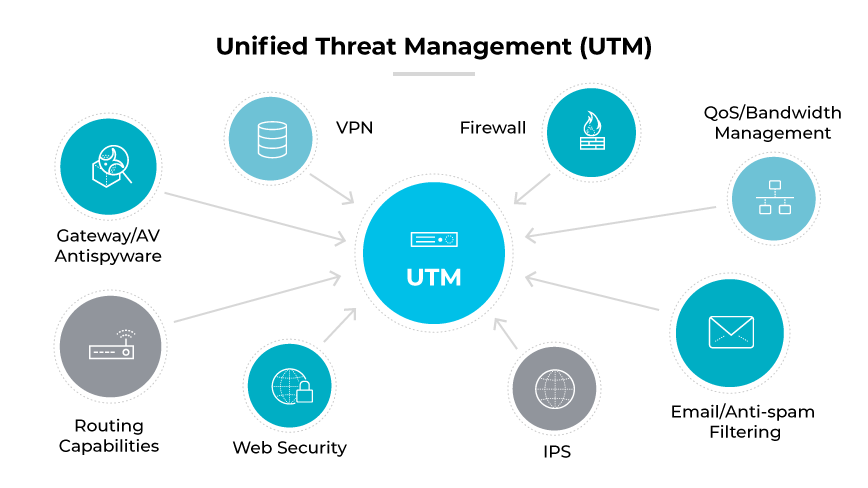

Paralelamente al desarrollo de los cortafuegos con seguimiento de estado, a principios de la década de 2000 también se produjo la aparición de los cortafuegos de aplicaciones. Con la creciente necesidad de seguridad a nivel de aplicación debido al aumento de sofisticados ataques basados en web, los proveedores mejoraron los cortafuegos con seguimiento de estado con funciones adicionales para analizar y filtrar el tráfico en función de los datos de la aplicación, lo que llevó a la creación de sistemas de gestión unificada de amenazas (UTM). Los UTM combinan las funciones tradicionales de los cortafuegos con el antivirus de puerta de enlace, la detección de intrusiones y el filtrado de spam en una plataforma cohesionada que no sólo permite o deniega el tráfico en función del estado, sino también del contenido, lo que mejora significativamente las medidas de seguridad.

La inspección de paquetes con seguimiento de estado de los UTM permitió el tráfico entrante y saliente en la red, mientras que un proxy web filtró el contenido y escaneó con servicios antivirus. Un sistema de prevención de intrusiones (IPS) independiente detectó y bloqueó el tráfico malicioso. Los servidores de red privada virtual (VPN) incorporados al UTM podrían conectar oficinas remotas y permitir a los usuarios remotos acceder a los recursos corporativos. Por último, el filtrado de spam actuó sobre los correos basura y los intentos de phishing.

Los UTM reunieron muchas tecnologías dispares de seguridad de red en un único dispositivo para facilitar su implementación y abaratar costes. Sin embargo, no existía una integración nativa entre los diferentes "módulos" o "blades", lo que provocaba lagunas en la seguridad, un bajo rendimiento y una gestión compleja de las políticas.

En esencia, el desarrollo de cortafuegos con seguimiento de estado durante esta época fue una respuesta directa a las limitaciones de los filtros de paquetes de primera generación. Los requisitos de seguridad se habían vuelto más complejos y la inspección con seguimiento de estado satisfacía las demandas de mayor seguridad inspeccionando la red a un nivel más profundo. A pesar de su mayor complejidad, los cortafuegos con seguimiento de estado consiguieron alcanzar un equilibrio entre seguridad y rendimiento, un equilibrio que definiría las medidas de seguridad de red en los años venideros.

El legado de los cortafuegos de estado sigue siendo evidente hoy en día. Sentaron las bases de los modernos sistemas de seguridad que siguen salvaguardando las infraestructuras digitales. Su creación no fue una simple actualización, sino una transformación que redefinió la seguridad perimetral de los entornos en red.

2008: Tercera generación de cortafuegos-Cortafuegos de nueva generación

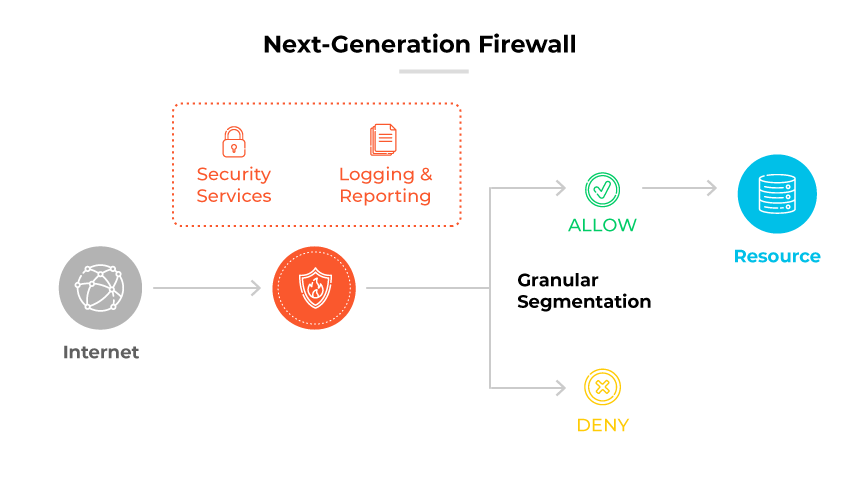

En 2008, Palo Alto Networks presentó el primer cortafuegos de nueva generación (NGFW) del sector. Esto marcó el comienzo de una nueva era en la tecnología de seguridad de red. Los cortafuegos ya no se limitaban a filtrar puertos y direcciones IP, sino que también eran capaces de realizar inspecciones más profundas para tomar decisiones fundamentadas sobre el tráfico que puede atravesar una red.

Los NGFW introdujeron sistemas de prevención de intrusiones (IPS) integrados, visibilidad de toda la pila y la capacidad de aplicar políticas de seguridad basadas en aplicaciones, usuarios y contenidos. Este nivel de control era esencial porque, en 2008, las aplicaciones utilizaban cada vez más puertos web estándar para eludir los cortafuegos tradicionales. Esto dificultaba el control del tráfico no deseado o potencialmente malicioso.

Los NGFW se distinguieron por descodificar las aplicaciones independientemente del puerto y el protocolo, ofreciendo una visibilidad total de todas las aplicaciones que cruzan la red. Esto permitió a los administradores crear políticas de seguridad completas y precisas. Estas políticas no sólo se centraban en la red, sino que tenían en cuenta la naturaleza del tráfico, las aplicaciones implicadas y los usuarios que las respaldaban.

Con la capacidad de ver y comprender el contenido, los NGFW añadieron una nueva dimensión a las políticas de cortafuegos, permitiéndoles bloquear el contenido malicioso y respaldar las políticas corporativas en torno a la transmisión de datos. Esto era especialmente importante en una época en la que las filtraciones y violaciones de datos eran cada vez más frecuentes.

Los NGFW eran capaces de descifrar SSL, lo que les permitía inspeccionar el tráfico cifrado, que en 2008 representaba un porcentaje cada vez mayor de todo el tráfico de Internet. Esto era fundamental porque, sin él, el tráfico cifrado sería un importante punto muerto en las defensas de la red.

En general, el desarrollo de los NGFW en 2008 representó un cambio significativo con respecto a los dispositivos de red pasivos. A medida que los NGFW se convirtieron en la norma, los sistemas de seguridad de red pasaron a ser capaces de realizar inspecciones más profundas y tomar decisiones de seguridad en tiempo real basadas en un análisis exhaustivo de los datos. Esto supuso un paso clave en la evolución de los cortafuegos, al alinear más estrechamente la seguridad de red con la naturaleza compleja y dinámica del tráfico y las amenazas modernas de Internet.

2020: Cuarta generación de cortafuegos: NGFW con tecnología ML

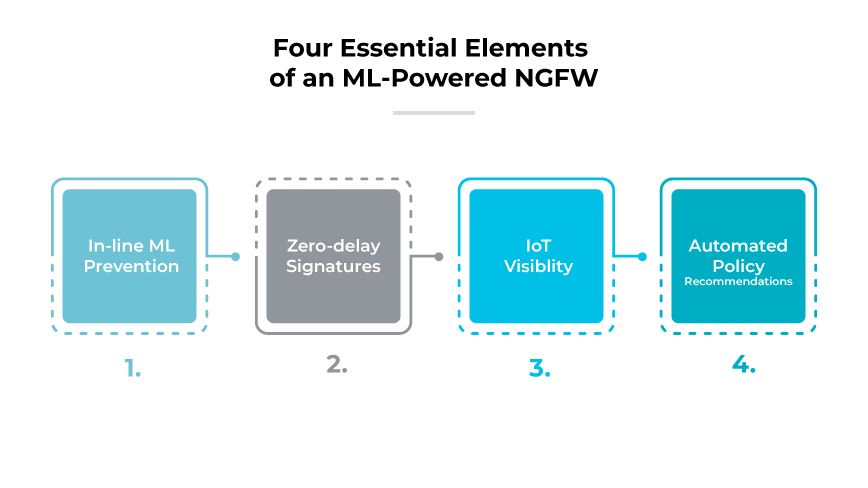

El último cortafuegos hasta la fecha hizo su debut en 2020, cuando Palo Alto Networks presentó el primer cortafuegos de nueva generación con tecnología ML. Este cortafuegos utiliza el aprendizaje automático para ofrecer una protección proactiva, en tiempo real y en línea de día cero.

Estos NGFW van más allá de la detección de amenazas tradicional al aplicar el aprendizaje automático para analizar los patrones de tráfico de la red e identificar anomalías que podrían indicar nuevos tipos de ciberataques. Esto proporciona un mecanismo de defensa dinámico que se adapta a las amenazas en evolución sin depender únicamente de las firmas de amenazas conocidas.

Gracias a la visibilidad integral de los dispositivos y a la detección de anomalías en el comportamiento, los NGFW con tecnología ML son especialmente aptos para proteger los dispositivos de IoT. Lo hacen generando y aplicando políticas de seguridad basadas en el aprendizaje continuo a partir del tráfico de la red, lo que reduce significativamente la ventana de exposición a nuevas amenazas. Esta estrategia de seguridad proactiva ayuda a las organizaciones a salvaguardar las redes frente a ataques sofisticados nunca antes detectados.

Los NGFW potenciados por ML también agilizan la gestión de la seguridad recomendando actualizaciones de las políticas derivadas de los datos de telemetría de la red, lo que minimiza la sobrecarga administrativa. Estas recomendaciones facilitan una rápida adaptación a los retos de seguridad, reducen los errores humanos y garantizan que los protocolos de seguridad estén siempre actualizados. Como resultado, las organizaciones pueden mantener una postura de seguridad sólida, capaz de responder a las amenazas a medida que surgen.

Historia de los cortafuegos Preguntas frecuentes

El primer tipo de cortafuegos era un cortafuegos de filtrado de paquetes.

La evolución de los cortafuegos supuso un desarrollo continuo desde los filtros de paquetes sin estado a la inspección con estado y, más tarde, a los cortafuegos de nueva generación (NGFW) con inspección profunda de paquetes.

Filtrado de paquetes, inspección de estado y cortafuegos proxy.

El término "cortafuegos" tiene su origen en los cortafuegos físicos de los edificios que impedían la propagación del fuego.

Los cortafuegos no se descubrieron sino que se desarrollaron. Entre los colaboradores figuran Jeff Mogul, Paul Vixie, Brian Reid, William Cheswick, Steven Bellovin, David Presotto, Marcus Ranum, David Pensak's, Nir Zuk, Fred Avolio y Brent Chapman.

Los cortafuegos más recientes incluyen aprendizaje automático, capacidades de detección de aplicaciones e inspección profunda de paquetes, a diferencia de los filtros de paquetes más antiguos y sencillos.

La historia del cortafuegos comenzó en la década de 1980 con los cortafuegos de filtrado de paquetes, avanzando hasta el cortafuegos de nueva generación actual.

El año exacto de la "invención" de los primeros cortafuegos es algo nebuloso, ya que el desarrollo fue más un proceso evolutivo que un acontecimiento único.

Los productos cortafuegos comerciales surgieron a principios de la década de 1990.

Lo que se considera el cortafuegos más rápido del mundo es subjetivo. El rendimiento puede depender de entornos de red y requisitos específicos.

Palo Alto Networks presentó el primer NGFW en 2008.

El término "cortafuegos" en el contexto de la seguridad de red se denominó así por analogía con un cortafuegos físico, basándose en su uso para evitar la propagación del fuego.

Existen tres generaciones oficialmente reconocidas: los filtros de paquetes, los filtros con estado y los NGFW.

Se considera que un enfoque de seguridad integral y de varios niveles es más fuerte que cualquier solución de cortafuegos individual.