-

- Tipos de herramientas de inteligencia de amenazas

- Cómo funcionan las herramientas de inteligencia de amenazas

- Funciones clave de las herramientas de inteligencia de amenazas

- ¿Qué es una plataforma de inteligencia de amenazas (TIP)?

- Mejores prácticas para la implementación de herramientas de inteligencia de amenazas

- Tendencias emergentes en inteligencia de amenazas

- Herramientas de inteligencia de amenazas Preguntas frecuentes

Contenido

-

¿Qué es la inteligencia sobre ciberamenazas (CTI)?

- Inteligencia de amenazas: Por qué es importante

- Los beneficios de la inteligencia sobre ciberamenazas

- Los retos de la inteligencia sobre ciberamenazas

- Tipos de inteligencia sobre ciberamenazas

- Fuentes de inteligencia de amenazas

- Herramientas y servicios de inteligencia de amenazas

- Implementación práctica de la inteligencia de amenazas

- El ciclo de vida de la inteligencia de amenazas: Una visión general

- Creación de un programa eficaz de inteligencia de amenazas

- Preguntas frecuentes sobre inteligencia de amenazas

- ¿Qué es el ciclo de vida de la inteligencia de amenazas?

¿Qué son las herramientas de inteligencia sobre ciberamenazas?

Contenido

Las herramientas de inteligencia de amenazas son aplicaciones y plataformas de software que ayudan a la gestión de amenazas recopilando, analizando y proporcionando información procesable sobre amenazas y vulnerabilidades de ciberseguridad.

El software de inteligencia de amenazas mejora la inteligencia de ciberamenazas proporcionando información actualizada sobre amenazas individuales que pueden atacar puntos de vulnerabilidad (endpoints, aplicaciones, puertas de enlace en la nube, etc.). Los equipos de operaciones de seguridad (SecOps) y de TI utilizan herramientas de inteligencia de amenazas para detectar posibles problemas antes de que se produzcan, a menudo enlazando con otras fuentes y fuentes de inteligencia de amenazas.

Tipos de herramientas de inteligencia de amenazas

Cuando se trata de salvaguardar los activos digitales de una organización, disponer de las herramientas adecuadas de inteligencia de amenazas es primordial. Estas tres categorías principales de herramientas de inteligencia de amenazas pueden beneficiar a su estrategia de ciberseguridad.

Soluciones de inteligencia de amenazas de código abierto

La inteligencia de amenazas de fuente abierta es un proceso exhaustivo de recopilación y análisis de datos sobre amenazas a la ciberseguridad procedentes de fuentes de acceso público. Estas fuentes incluyen foros en línea, medios sociales, blogs y sitios web. El propósito de este enfoque es obtener una mejor comprensión del panorama de las amenazas y adelantarse a los ciberdelincuentes.

Se recogen los siguientes tipos de datos:

- Indicadores de compromiso (IOC): fragmentos específicos de información, como direcciones IP, dominios o hashes, que pueden indicar la presencia de actividad maliciosa.

- Muestras de malware: programas informáticos maliciosos que se analizan para comprender su comportamiento e identificar posibles vulnerabilidades.

- Vulnerabilidades: puntos débiles del software o de los sistemas que pueden ser explotados por los atacantes.

- Tácticas, técnicas y procedimientos (TTP) utilizados por los atacantes: métodos y estrategias utilizados por los atacantes para violar una red o un sistema, incluidos el phishing, la ingeniería social, los ataques de fuerza bruta, etc.

Soluciones comerciales de inteligencia de amenazas

Las soluciones comerciales de inteligencia de amenazas proporcionan a las organizaciones datos en tiempo real, análisis, evaluación de riesgos, asesoramiento y servicios de consultoría para ayudarles a comprender, identificar y protegerse contra las ciberamenazas. Estas soluciones se integran con la infraestructura de seguridad existente y proporcionan una plataforma centralizada para que los equipos de seguridad tomen decisiones informadas. Son esenciales para un enfoque proactivo de la ciberseguridad.

Ventajas de la gestión comercial de la inteligencia de amenazas

La gestión comercial de la inteligencia de amenazas proporciona una mayor eficacia operativa, un menor riesgo y un ahorro de costes. Agrega datos sobre amenazas procedentes de diversas fuentes, hace aflorar los ataques con rapidez, reduce el tiempo de permanencia e identifica las vulnerabilidades. Este enfoque proactivo ahorra dinero y elimina la necesidad de múltiples plataformas y recursos de integración.

Herramientas internas personalizadas

Las herramientas internas personalizadas de inteligencia de amenazas son soluciones de software especializadas desarrolladas y mantenidas por el equipo de TI o de ciberseguridad de una organización. Hechas a medida para ajustarse a los requisitos de seguridad y a la infraestructura exclusivos de la organización, estas herramientas se centran en la recopilación y el análisis de datos sobre ciberamenazas procedentes de diversas fuentes, incluida la inteligencia de fuentes abiertas y los datos de la red interna.

Ofrecen una integración perfecta con los sistemas de seguridad existentes, cuadros de mando personalizables para la supervisión y funciones de apoyo a la respuesta ante incidentes y la gestión de riesgos. Aunque su desarrollo y mantenimiento requieren muchos recursos, estas herramientas proporcionan flexibilidad, control y especificidad en la gestión de las ciberamenazas, lo que las hace especialmente valiosas para las organizaciones con necesidades especializadas o las que pertenecen a sectores muy regulados.

Cómo funcionan las herramientas de inteligencia de amenazas

Comprender el funcionamiento interno de las herramientas de inteligencia de amenazas y los mecanismos fundamentales que las impulsan es crucial para aprovechar todo su potencial a la hora de fortificar su postura de ciberseguridad.

Recogida y agregación de datos

Las herramientas de inteligencia de amenazas comienzan por lanzar una amplia red a través del paisaje digital. Recopilan sistemáticamente datos de diversas fuentes, incluidos registros de red, eventos de seguridad, fuentes de inteligencia de código abierto, foros, blogs y mucho más. Este amplio proceso de recopilación de datos garantiza una visión completa del panorama de las amenazas.

- Recuperación continua de datos de diversas fuentes

- Normalización y enriquecimiento de datos para un mejor análisis

- Integración de múltiples fuentes de datos en un repositorio unificado

Análisis de datos y reconocimiento de patrones

El análisis de datos y el reconocimiento de patrones son campos interconectados que implican el examen de grandes conjuntos de datos para identificar información significativa, tendencias y patrones.

El análisis de datos implica recopilar y depurar datos de diversas fuentes, explorarlos para comprender sus propiedades, seleccionar las variables relevantes, aplicar análisis estadísticos para descubrir relaciones, probar hipótesis e interpretar los resultados para extraer conclusiones.

El reconocimiento de patrones implica recopilar y limpiar datos, extraer características relevantes y seleccionar algoritmos adecuados como el aprendizaje automático, los modelos estadísticos o las redes neuronales. El algoritmo se entrena en un subconjunto de datos y luego se prueba en otro conjunto para identificar patrones y reconocer similitudes, anomalías, secuencias o tendencias. El modelo se refina y se vuelve a entrenar para mejorar la precisión y la pertinencia en función de los resultados iniciales.

El análisis de datos y el reconocimiento de patrones son procesos complementarios. El análisis de datos proporciona a menudo los conocimientos básicos necesarios para un reconocimiento eficaz de patrones. Las percepciones derivadas del reconocimiento de patrones pueden conducir a nuevos análisis de datos, y viceversa, creando un bucle de mejora continua.

Tanto el análisis de datos como el reconocimiento de patrones dependen en gran medida de los métodos computacionales, especialmente a medida que aumentan el volumen y la complejidad de los datos. Son cruciales en campos como las finanzas, la sanidad, el marketing y la ciberseguridad, donde la comprensión de patrones y tendencias puede conducir a una mejor toma de decisiones, previsión y detección de anomalías.

Contextualizar las amenazas

Más allá de la mera detección, las herramientas de inteligencia de amenazas destacan por proporcionar un contexto en torno a las amenazas identificadas. Desvelan detalles esenciales, como el actor de amenaza o grupo responsable, los métodos de ataque y los activos o vulnerabilidades objetivo. Esta contextualización dota a los equipos de seguridad de los conocimientos necesarios para comprender plenamente la gravedad y las implicaciones de una amenaza potencial.

- Correlación de los datos sobre amenazas con la inteligencia de amenazas histórica y global

- Atribución de amenazas a actores de amenaza o grupos específicos

- Mapeo de las amenazas a los activos afectados para una reparación precisa

Funciones clave de las herramientas de inteligencia de amenazas

Una "verdadera" herramienta de inteligencia de amenazas cibernéticas debe proporcionar información sobre las amenazas y vulnerabilidades nuevas y emergentes. También comparte instrucciones detalladas sobre cómo abordar y remediar los problemas derivados de estas amenazas. Las herramientas de inteligencia de amenazas proporcionan información sobre cuatro tipos de datos de inteligencia de amenazas: estratégicos, tácticos, operativos y técnicos.

La inteligencia estratégica proporciona información de alto nivel sobre el panorama de las amenazas, mientras que la inteligencia táctica se centra en los métodos de ataque. La inteligencia operativa ofrece detalles en profundidad sobre amenazas y ataques específicos, y la inteligencia técnica proporciona datos altamente técnicos utilizados por los equipos de seguridad y de TI.

Además de las funciones antes mencionadas de recopilación y agregación de datos, análisis de datos y reconocimiento de patrones, y contextualización de las amenazas, las siguientes son funciones clave de las herramientas de inteligencia de amenazas.

Alertas e informes

Cuando se detecta una amenaza potencial, las herramientas de inteligencia de amenazas generan alertas e informes detallados. Estas alertas se envían a los equipos de seguridad en tiempo real, proporcionando una notificación inmediata del problema. Además, las herramientas de inteligencia de amenazas suelen incluir evaluaciones de gravedad, lo que permite a los profesionales de la seguridad priorizar sus respuestas en función del nivel de amenaza percibido.

Apoyar la toma de decisiones

Las herramientas de inteligencia de amenazas van más allá de la mera detección; ayudan a los profesionales de la seguridad a tomar decisiones con conocimiento de causa. Ofrecen recomendaciones y conocimientos prácticos sobre cómo mitigar amenazas específicas. Esta guía ayuda a los equipos de seguridad a decidir el curso de acción más apropiado, ya sea aislar un dispositivo comprometido, aplicar parches o implementar medidas de seguridad adicionales.

Automatizar las respuestas

Algunas herramientas avanzadas de inteligencia de amenazas están equipadas con funciones de automatización. Pueden emprender acciones predefinidas en respuesta a las amenazas identificadas. Por ejemplo, si una herramienta detecta una dirección IP maliciosa, puede bloquear automáticamente el tráfico procedente de esa fuente o aislar los dispositivos afectados para contener la amenaza antes de que se propague.

Vigilancia continua

Las herramientas de inteligencia de amenazas proporcionan una supervisión continua del panorama de amenazas. Vigilan las amenazas y vulnerabilidades emergentes en tiempo real. Este enfoque proactivo garantiza que las organizaciones se adelanten a los riesgos potenciales y puedan adaptar sus estrategias de seguridad en consecuencia para proteger sus activos digitales con eficacia.

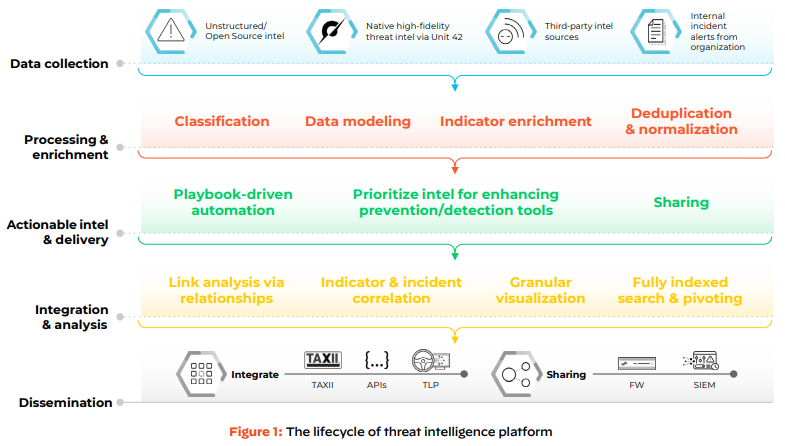

¿Qué es una plataforma de inteligencia de amenazas (TIP)?

Una plataforma de inteligencia de amenazas (TIP) es una solución integral y centralizada diseñada para gestionar todos los aspectos de la inteligencia de amenazas, desde la recopilación de datos hasta su análisis, intercambio y respuesta. Las herramientas de inteligencia de amenazas, por otro lado, son software o componentes especializados que se centran en funciones específicas dentro del ciclo de vida de la inteligencia de amenazas y pueden utilizarse junto con un TIP para abordar necesidades específicas. Las organizaciones suelen seleccionar e integrar tanto los TIP como las herramientas de inteligencia de amenazas en función de sus requisitos y recursos específicos de ciberseguridad.

Los TIP proporcionan un entorno centralizado e integrado para manejar los datos y procesos de inteligencia de amenazas. Suelen estar diseñados para gestionar grandes volúmenes de datos sobre amenazas procedentes de diversas fuentes y ofrecen un alto grado de personalización y flexibilidad.

Los TIP incorporan con frecuencia capacidades avanzadas de análisis, aprendizaje automático e inteligencia artificial para analizar los datos sobre amenazas, detectar patrones y proporcionar información sobre las amenazas emergentes. Facilitan el intercambio de datos de inteligencia de amenazas tanto dentro de una organización como con socios externos, lo que permite la colaboración en los esfuerzos de mitigación de amenazas.

Los TIP están diseñados para integrarse con una amplia gama de herramientas y sistemas de ciberseguridad, lo que permite dar respuestas automatizadas a las amenazas y colaborar sin fisuras con otras soluciones de seguridad. A menudo incluyen funciones de gestión del flujo de trabajo que ayudan a las organizaciones a organizar y priorizar las tareas relacionadas con la inteligencia de amenazas, la respuesta a incidentes y la corrección.

Mejores prácticas para la implementación de herramientas de inteligencia de amenazas

La implementación eficaz de herramientas de inteligencia de amenazas en su empresa implica un enfoque estratégico que se alinee con las necesidades específicas, los recursos y la postura de ciberseguridad de su organización. He aquí los pasos clave a tener en cuenta:

Evalúe sus necesidades y capacidades

Identifique las amenazas relevantes para su sector y evalúe su infraestructura de ciberseguridad en busca de lagunas en las que la inteligencia de amenazas pueda ayudarle.d valor.

Elija las herramientas adecuadas

Determine qué soluciones se adaptan a sus necesidades: productos comerciales, herramientas desarrolladas internamente o una combinación de ambas. Si decide utilizar soluciones comerciales, evalúe a los proveedores en función de sus fuentes de datos, sus capacidades de integración y la relevancia de su inteligencia para su negocio.

Integración con los sistemas existentes

Asegúrese de que las herramientas de inteligencia de amenazas se integran bien con su infraestructura de seguridad existente, como los sistemas SIEM, cortafuegos y plataformas de respuesta a incidentes.

Formación y desarrollo del personal

Es importante contar con un equipo capacitado que pueda interpretar la inteligencia de amenazas y convertirla en información procesable. Deberá impartirse formación periódica para mantener actualizadas las competencias del equipo en función de la evolución del panorama de las amenazas y de la inteligencia. tecnologías.

Establezca procesos y protocolos

Desarrolle procedimientos operativos estándar (POE) que proporcionen directrices claras sobre cómo utilizar la inteligencia de amenazas en sus operaciones de seguridad. Estos PNT deben cubrir la respuesta a incidentes y la gestión de riesgos. Además, la automatización puede utilizarse para procesar y analizar grandes volúmenes de datos de inteligencia. Esto puede ayudar a liberar a su equipo para que se centre en tareas más complejas. análisis.

Vigilancia y análisis continuos

Implemente herramientas para la vigilancia en tiempo real del panorama de amenazas y analice periódicamente los datos de inteligencia para identificar amenazas emergentes, tendencias, patrones y tácticas en evolución.actores de amenaza.

Bucle de retroalimentación

Revise periódicamente la eficacia de su implementación de inteligencia de amenazas. Ajuste las estrategias y las herramientas según sea necesario en función de la información recibida y de las necesidades cambiantes de la empresa.

Consideraciones legales y de cumplimiento

Adhiérase a la normativa asegurándose de que sus prácticas de inteligencia de amenazas cumplen las leyes, reglamentos y normas del sector pertinentes.

Colaboración e intercambio de información

Considere la posibilidad de unirse a grupos o foros de intercambio de inteligencia de amenazas específicos del sector. La colaboración puede mejorar su comprensión de las amenazas emergentes.

Siguiendo estos pasos, podrá implementar herramientas de inteligencia de amenazas de forma que no sólo refuerce su postura de ciberseguridad, sino que también respalde sus objetivos empresariales generales. Recuerde que el objetivo de la inteligencia de amenazas no es sólo recopilar datos, sino permitir una toma de decisiones informada y una defensa proactiva contra las ciberamenazas.

Tendencias emergentes en inteligencia de amenazas

A medida que las ciberamenazas siguen evolucionando, las organizaciones deben adoptar un enfoque previsor para mantenerse por delante de los adversarios. Tres tendencias clave en la inteligencia de amenazas pueden reforzar las defensas contra los peligros emergentes:

- Aprovechar la IA y el aprendizaje automático para automatizar el análisis de amenazas. Aprovechando estas tecnologías, las organizaciones pueden detectar rápidamente las amenazas y aligerar la carga de los equipos de seguridad.

- Fomentar la colaboración y el intercambio de información con los socios. Al intercambiar datos sobre amenazas en tiempo real entre industrias y fronteras, las defensas colectivas se hacen más fuertes.

- Habilitación de capacidades predictivas para adelantarse a las amenazas. El análisis de los datos para prever las vulnerabilidades y las tendencias de los ataques permite una seguridad y una asignación de recursos más proactivas.

Siguiendo de cerca estas tendencias en inteligencia de amenazas, las organizaciones pueden mejorar su resistencia frente a un panorama de amenazas en constante cambio. La integración de la automatización, la colaboración y el análisis predictivo representa la próxima frontera de la ciberdefensa.

Herramientas de inteligencia de amenazas Preguntas frecuentes

Aunque existe un gran número de herramientas y servicios de inteligencia de amenazas disponibles comercialmente de diferentes proveedores, la comunidad del software de código abierto también ha catalogado una amplia gama de diferentes herramientas de inteligencia de amenazas. La mayoría de ellos son gratuitos, aunque los proveedores de código abierto suelen ofrecer contratos de mantenimiento de pago.

La orquestación, automatización y respuesta de la seguridad (SOAR) es una solución avanzada de ciberseguridad que permite a las organizaciones asumir los retos de gestionar y responder a la enorme cantidad de alertas y datos de seguridad que reciben a diario. Sus componentes clave, incluido el SOAR, trabajan juntos a la perfección para permitir operaciones de seguridad coordinadas y racionalizadas. Con SOAR, los equipos de seguridad pueden estar seguros de que están mejor equipados para gestionar los incidentes de seguridad con eficiencia y eficacia, al tiempo que reducen la carga de trabajo de su equipo.

El MDR contribuye a la inteligencia de amenazas realizando funciones como la detección de amenazas, la integración de fuentes de inteligencia de amenazas, el análisis de amenazas, la mejora de la comprensión contextual y la sugerencia de técnicas de respuesta a incidentes basadas en su análisis de la amenaza. Estas actividades suelen llevarse a cabo en tiempo real, lo que brinda a los analistas e ingenieros de seguridad la oportunidad de utilizar la inteligencia de amenazas de forma más proactiva e integral.

Los principales proveedores de herramientas de inteligencia de amenazas han mejorado las capacidades y la utilidad de sus herramientas integrando la inteligencia artificial (IA) en muchas de ellas, o diseñándolas con la IA integrada desde el principio. La IA mejora la funcionalidad de las herramientas de inteligencia de amenazas con funciones como la detección de anomalías, el análisis del comportamiento, el análisis predictivo, el procesamiento del lenguaje natural y el aprendizaje continuo.