El de SolarWinds fue el primer gran ataque a la cadena de suministro de software en acaparar los titulares de todo el mundo, pero no fue el primero en producirse. Los investigadores del grupo Unit 42 llevan años haciendo un seguimiento de los más graves, algunos de los cuales se remontan a 2015.

- September 2015 – XcodeGhost: Un atacante distribuyó una versión del software Xcode de Apple (con el que se desarrollan aplicaciones para iOS y macOS) que inyectaba código adicional en las aplicaciones para iOS creadas con él. Miles de aplicaciones de App Store® de Apple se vieron afectadas.

- March 2016 – KeRanger: El ransomware para macOS KeRanger se inyectó en el instalador de Transmission, un conocido cliente de código abierto para la descarga de archivos mediante el protocolo BitTorrent. Al descargar o instalar el programa, los usuarios se infectaban con malware que secuestraba sus archivos y solo les permitía recuperarlos a cambio de un rescate. Para inyectar el ransomware, los atacantes se hicieron con el control de los servidores a través de los cuales se distribuía Transmission.

- June 2017 – NotPetya: Una de las actualizaciones del software de contabilidad ucraniano MeDoc se utilizó como vector de ataque para distribuir una carga útil extremadamente dañina y capaz de propagarse por las redes como un gusano.

Tras infectar los sistemas donde se utilizaba el software, el malware se distribuía a otros hosts de la red, lo que acabó afectando a miles de organizaciones de todo el mundo. - September 2017 – CCleaner: La herramienta CCleaner de Avast, que millones de personas utilizan para el mantenimiento de sus PC, sufrió un ataque dirigido a grandes empresas de tecnología y telecomunicaciones de todo el mundo, a las que pretendía infectar con una carga útil de segunda fase.

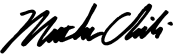

En todos estos incidentes, los atacantes tenían acceso a la infraestructura relacionada con los ciclos de desarrollo de software y abusaron de este privilegio para infiltrarse en otras redes.