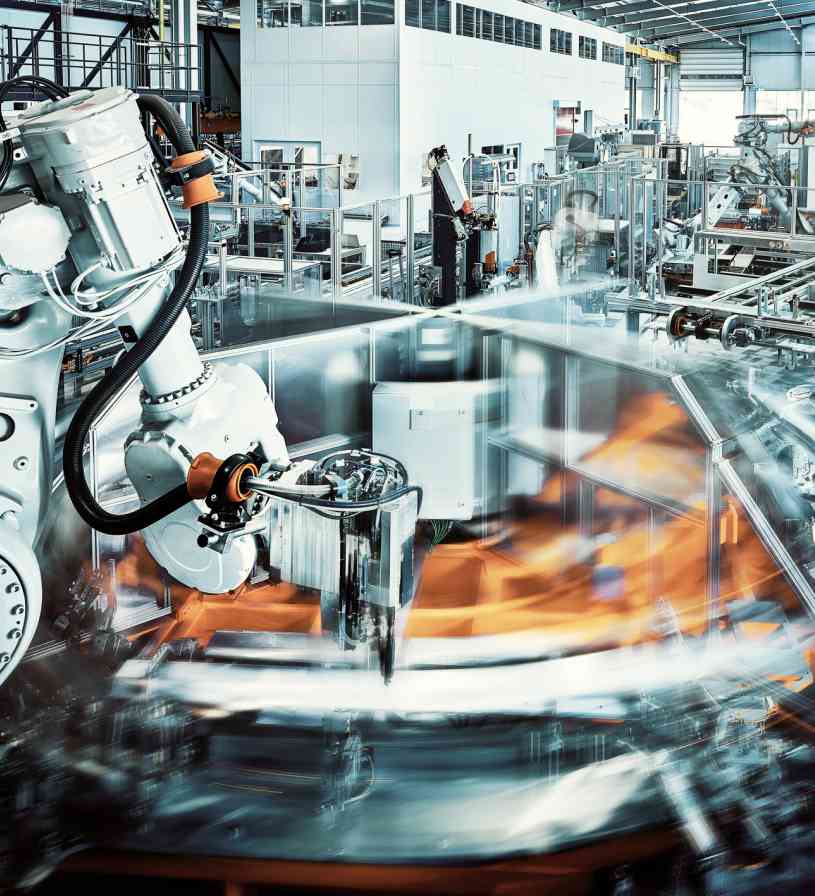

Se espera que los activos de TO del sector de la fabricación industrial crezcan un 400 % de aquí a 2030.

Gartner

El 24,8 % de todos los ciberataques a nivel global se dirigieron al sector de la fabricación industrial en 2022.

Statista

En 2022, se encontraron 274 vulnerabilidades y exposiciones comunes (CVE) en los sistemas de control industrial (ICS).

Mitre

Evalúe su nivel de riesgo

La guía de mercado de Gartner le ayuda a determinar en qué posición se encuentra.

Descargar la guía