Cortex XDR es, con diferencia, la elección más inteligente para detener las amenazas modernas

La plataforma Singularity™ de SentinelOne aborda las necesidades de detección y respuesta ampliadas (XDR) con una solución estándar que deja expuestas a las organizaciones a las amenazas avanzadas. La solución no ofrece funciones de visibilidad profunda ni de gama empresarial, como, por ejemplo, la posibilidad de ejecutar scripts de Python —el idioma por excelencia de las tareas de respuesta a incidentes— de forma remota.

En ese sentido, Cortex XDR es bastante superior. Solo hace falta ver los resultados que ha obtenido en las evaluaciones MITRE Engenuity ATT&CK de 2023 (Turla). De hecho, Cortex XDR ha superado a todos los proveedores de XDR. Siga leyendo para saber cómo lo ha conseguido.

XDR real

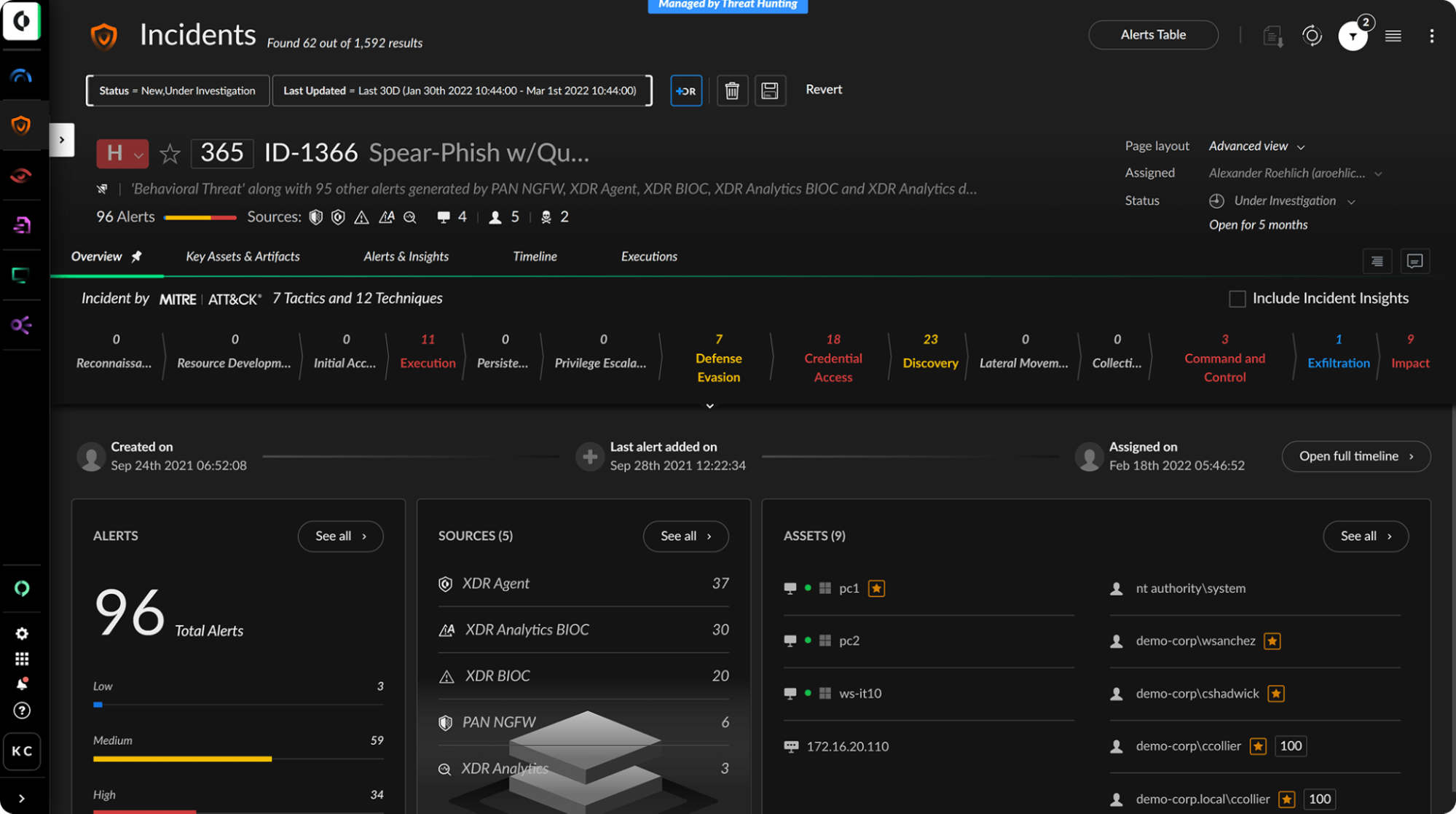

Cortex XDR logró un 15,3 % más de detecciones a nivel de técnica —el nivel de detección más alto— que SentinelOne, ya que es capaz de procesar de forma continua datos a nivel de hilo que ofrecen contexto para explicar el motivo por el que un adversario ha realizado cierta acción. Los resultados de las evaluaciones MITRE ATT&CK de 2023 (Turla), que analizaban la respuesta de diferentes productos XDR frente a las puertas traseras y los implantes de red utilizados por el Servicio Federal de Seguridad ruso , pusieron de manifiesto la superioridad de Cortex XDR frente a SentinelOne, tanto en detección analítica —con una tasa del 100 % frente a una del 91,6 %, respectivamente— como en subpasos bloqueados —con una tasa del 100 % frente a una del 97,7 %, respectivamente—

La solución XDR de SentinelOne tiene algunas limitaciones importantes, principalmente relacionadas con la gran dependencia de los datos y los agentes de endpoint, así como con la falta de funciones nativas de investigación forense y de visibilidad de los endpoints sin protección. Este enfoque impide que los equipos de seguridad obtengan una visión general completa, un aspecto que es crucial para lograr una estrategia de XDR eficaz.

Cortex XDR automatiza la agrupación avanzada y las reglas de correlación personalizables, para que las alertas se puedan agrupar, gestionar y solucionar como incidentes distintos de manera eficiente. La solución integra datos procedentes de la red, de la nube, de identidades y de terceros, con lo que garantiza una seguridad exhaustiva en diferentes entornos complejos. Por esta razón, más de 6000 organizaciones de todo el mundo confían en la primera solución XDR auténtica del sector.

- Cortex XDR ofrece una seguridad que va más allá de la protección del endpoint y la recopilación de datos, ya que integra los datos de la red, de la nube, de identidades y de terceros para detener los ciberataques modernos.

- Cortex XDR agrupa los datos de cualquier fuente automáticamente para conocer la causa original y la cronología de las alertas, con el objetivo de identificar y detener las amenazas con rapidez.

La falta de funciones críticas de SentinelOne ralentiza la respuesta a los incidentes

Para detectar los comportamientos anómalos y poder investigar la alertas con rapidez, es necesario contar con ciertas funciones. Por ejemplo, SentinelOne no integra tecnología de sandboxing en la nube ni análisis de archivos en tiempo real, por lo que sus clientes pueden verse expuestos a nuevas formas de malware. Además, si recurren a otros proveedores de tecnología de sandboxing, deben asumir que los costes aumentarán, que tendrán una capacidad limitada para llevar a cabo análisis dinámicos y que deberán cargar las muestras a la nube manualmente.

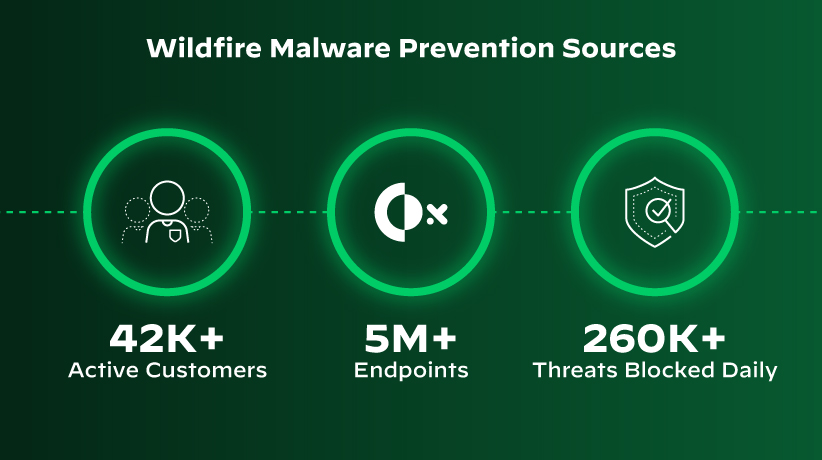

Por su parte, Cortex XDR ejecuta las operaciones en su lago de datos, por lo que le resulta más sencillo detectar amenazas avanzadas y aplicar el análisis del comportamiento de entidades y usuarios. Además, la solución se integra perfectamente con WildFire®, el sandbox de análisis de malware dinámico líder en el sector. Esto permite automatizar el envío de los archivos y los veredictos. En general, las funciones sólidas de Cortex XDR mejoran la detección de las amenazas y la inteligencia sobre las mismas, lo que permite responder a los incidentes de forma rápida y eficaz.

- La integración con nuestro servicio de prevención de malware WildFire ofrece tecnología de sandboxing avanzada para detectar amenazas desconocidas en un entorno de análisis en la nube completo.

- Los análisis de comportamiento examinan los datos de más de 1000 atributos de comportamiento para establecer perfiles y detectar actividad maliciosa.

- Host Insights combina la evaluación de vulnerabilidades con la visibilidad de los sistemas y las aplicaciones, además de incorporar una eficaz función Search and Destroy, que ayuda a identificar y contener las amenazas en todos los endpoints.

La falta de personalización de SentinelOne impide ofrecer funciones que abarquen toda la organización

Cada sistema operativo (SO) tiene sus propias configuraciones, necesidades de seguridad y vulnerabilidades. Es posible que la estructura rígida e inflexible de SentinelOne no le permita adaptarse a los requisitos de cada SO, ni a las necesidades de cada SOC. Además, SentinelOne no incluye un módulo de investigación forense integrado de forma nativa para los dispositivos macOS. Este aspecto no es baladí si se tiene en cuenta la creciente tendencia a utilizar dispositivos macOS en entornos empresariales y los retos de seguridad específicos que estos plantean.

En cambio, Cortex XDR mejora la seguridad notablemente gracias a su sistema de gestión flexible. La solución agrupa, gestiona y soluciona las alertas relacionadas como si fueran un único incidente, lo que se traduce en una impresionante reducción de las alertas del 98 %.*

* Según un análisis de los entornos de los clientes de Cortex XDR.

- Con un solo clic, los analistas pueden conocer al instante la causa original, la reputación y la secuencia de eventos, con lo que se reduce el grado de experiencia que se necesita para verificar amenazas.

- Las reglas de correlación personalizables permiten a los analistas definir reglas basadas en decenas de parámetros diferentes. Esto los ayuda a identificar los usos indebidos de sistemas y aplicaciones, y a frustrar las técnicas de evasión.

Compare Cortex XDR con SentinelOne

| Productos | SentinelOne | Cortex XDR |

|---|---|---|

| XDR real | No ofrece una imagen completa

| Ofrece mayor visibilidad

|

|

| |

| ||

| Conjunto de funciones cruciales | Solución fragmentada

| Funciones completas y flexibles

|

|

| |

| ||

| Gestión de incidentes | Alertas inconexas

| Automatización eficiente de alto rendimiento

|

|

| |

|

** Según un análisis de los entornos de los clientes de Cortex XDR..

** El análisis del SOC de Palo Alto Networks revela que el tiempo de investigación se reduce de 40 a 5 minutos.